Essa reportagem faz parte da investigação do projeto Xadrez da ultradireita mundial à ameaça eleitoral, para o documentário sobre o avanço da ultradireita mundial e a ameaça às eleições. Apoie aqui!

Sistemas de cibersegurança e de informação foram obtidos por diferentes órgãos da administração pública, ao longo dos anos de governo Bolsonaro, configurando ferramentas-base para a chamada guerra híbrida ou guerra cibernética, polêmicas e capazes de virar o jogo na atual configuração da disputa eleitoral pela ultradireita no mundo.

Conforme levantados nos artigos “Os sistemas do Exército e da ABIN para a guerra cibernética eleitoral” e “Centro de Inteligência do governo atua longe de qualquer controle“, alguns órgãos aparecem como protagonistas nestas aquisições. Nesta reportagem, vamos aprofundar e detalhar, com exclusividade, outros sistemas comprados por dois principais órgãos: a Secretaria de Operações Integradas (Seopi) do Ministério da Justiça e o Comando de Defesa Cibernética do Exército (ComDCiber).

Levantamos as polêmicas desses mecanismos de espionagem, a relação societária e o poderio de empresas israelenses nessas contratações, com destaque para os mais de R$ 17 milhões depositados em somente uma dessas companhias, em troca de sistemas de monitoramento e acessos a dados de cidadãos.

Kryptus pelo ComDCiber

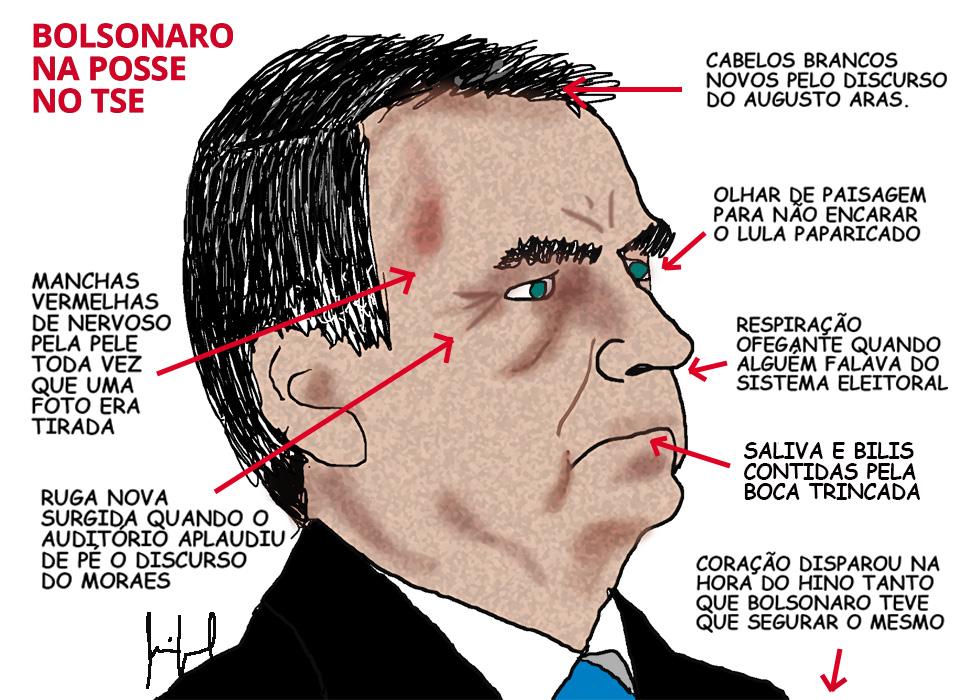

O ComDCiber é o órgão das Forças Armadas, com sede em um edifício do Exército em Brasília, que dialoga não somente com o Ministério da Defesa, como todos os setores estratégicos, fazendo ponte direta ainda com o Gabinete de Segurança Institucional da Presidência de Jair Bolsonaro e o Ministério da Defesa (entenda). O seu chefe é o general Heber Garcia Portella, já conhecido por levantar questionamentos sobre as urnas eletrônicas na Comissão de Transparência das Eleições e ao Tribunal Superior Eleitoral (TSE).

Como chefe do Comando, Portella realizou, em agosto, o Exercício Guardião Cibernético, um treinamento anual que coloca em prática ataques hackers simulados (leia mais aqui). Uma das empresas que deram apoio ao evento é a Kryptus, empresa estratégica brasileira, que fabrica componentes de segurança das próprias urnas eletrônicas. O sócio da empresa, Roberto Alves Gallo Filho, chegou a estar presente na polêmica comitiva de Jair Bolsonaro aos Emirados Árabes, em novembro de 2021, quando se negociou a aquisição de um programa espião israelense, o DarkMatter, para ser usado em ano eleitoral.

A Kryptus, assim como outras empresas de cibersegurança e de sistemas de tecnologia, é uma das beneficiadas por contratações do governo Bolsonaro na chamada inexigibilidade de licitação, quando não se abre sequer concorrência e garante a vitória à empresa para prestar o serviço. Além de parte do sistema de segurança das urnas, a empresa é provedora de equipamentos de criptografia, recebendo o certificado de empresa estratégica de Defesa do país.

A curiosa participação do sócio da Kryptus na viagem aos Emirados Árabes não é a única convergência nas contratações de sistemas pelo governo.

Harpia, Córtex e Excel pela Seopi

Pouco após a viagem na qual se negociou o programa espião israelense envolvido em escândalo internacional, o DarkMatter, o Tribunal de Contas da União passou a investigar a compra da Harpia Tech, de pesquisa em fontes abertas,pela Secretaria de Operações Integradas (Seopi) do Ministério da Justiça.

A pesquisa em fontes abertas permite a espionagem de milhões de perfis, sem que eles saibam e sem fiscalização, com ainda a infiltração em grupos, criação de perfis falsos e o uso de bots.

Antes dessa compra, o governo estava interessado em outro software de espionagem, o Pegasus, desenvolvido pela israelense NSO Group e usado por governos de diversos países para invadir dados de opositores, que permite o hackeamento de celulares.

Contratos da ferramenta Córtex e o Projeto Excel também foram adquiridos pela Seopi e investigados pelas autoridades brasileiras. Ambos sistemas de vigilância por inteligência artificial controlam dados sensíveis da população em mais de 160 bancos de dados do país por um período de 10 anos, sem fiscalização.

Sistemas como a Córtex e a Harpia são capazes de extrair dados de funcionários públicos para preparar relatórios, como o dossiê da Seopi tornado público em julho de 2020, de funcionários públicos listados como “suspeitos” por posições críticas a Bolsonaro.

CySource e Cellebrite pelo ComDCiber

E o Comando de Defesa Cibernética do Exército foi o responsável por fechar, ao menos, mais dois contratos polêmicos de sistemas de espionagem: o CySource e o Cellebrite UFED, ambos também de empresas israelenses.

O CySource passou a ser investigado pelo TCU após reportagem de Paulo Motoryn, do Brasil de Fato, narrar o acordo do general Portella com a israelense, em março de 2022, em Tel Aviv. A reportagem mostrou que a empresa tem como um de seus executivos o analista de sistemas Hélio Cabral Sant’Ana, ex-diretor de Tecnologia da Informação da Secretaria Geral da Presidência de Jair Bolsonaro.

Tanto Sant’Ana como também o atual diretor global de vendas da israelense, Luiz Katzap, eram tenentes do Exército até pouco mais de 5 anos atrás. No ano passado, Sant’Ana coincidentemente participou do Exercício Guardião Cibernético do ComDCiber, ao lado de Heber Portella.

De acordo com o Comando do Exército e a empresa, o acordo foi firmado para capacitação em análise de malware, respostas a incidentes cibernéticos, testes de intrusão a sistemas críticos e outros mecanismos cibernéticos.

A israelense Cellebrite

Outro dispositivo adquirido pelo ComDCiber de Portella foi o Cellebrite UFED, da israelense Cellebrite, que permite extrair de celulares os dados, nuvens e aplicativos do usuário. Assim como outros, o contrato foi fechado com dispensa de licitação, em dezembro de 2021, por R$ 528 mil.

A ferramenta já era conhecida e usada por polícias do país, para a extração desses arquivos em telefones celulares apreendidos. Inclusive foi comprado e amplamente usado na Operação Lava Jato, para acessar dados dos investigados.

Em abril de 2016, a Cellebrite apresentou o produto em uma feira internacional de segurança pública no Rio de Janeiro, e o representante comercial da israelense, Frederico Bonincontro, assim o descreveu: “Atualmente, a vida de todo mundo está dentro de um telefone celular. As informações mais relevantes estão nos aparelhos. E tudo que é feito por uma pessoa em seu telefone deixa uma marca, ainda que os dados sejam apagados. É bom frisar que a quebra da senha e a extração dos dados é feita de maneira segura e legal.”

Mas o Comando Cibernético do Exército não explicou por que adquiriu o dispositivo, já que o órgão não tem permissão da Justiça para extrair dados de cidadãos investigados.

Ligações societárias e a Webint

Apuração do GGN revela, ainda, que empresas de espionagem e hackeamento de Israel estão conectadas por representantes e/ou sócios em comum, que também foram beneficiadas por contratos federais milionários durante o governo Bolsonaro.

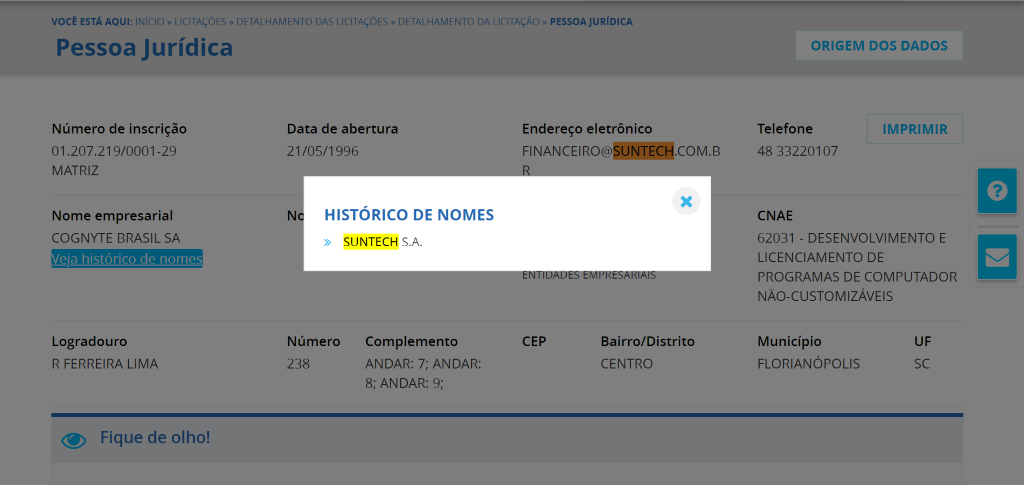

O representante comercial da Cellebrite, Frederico Bonincontro, é um dos sócios do grupo SUNTECH S.A. O grupo tem como um de seus nomes empresariais Cognyte Brasil SA, subsidiária da israelense Cognyte, que obteve todas as contratações públicas do governo, com inexibilidade de licitação, para fornecer o sistema Webint, além de outros serviços.

O sistema é um dos produtos de monitoramento em redes e dispositivos que a Cognyte fabrica. Webint é o nome de uma tecnologia, no nome completo Web Intelligence, para encontrar e recolher dados de pessoas, seja em camada de dados expostos chamada de surface web e na deep web.

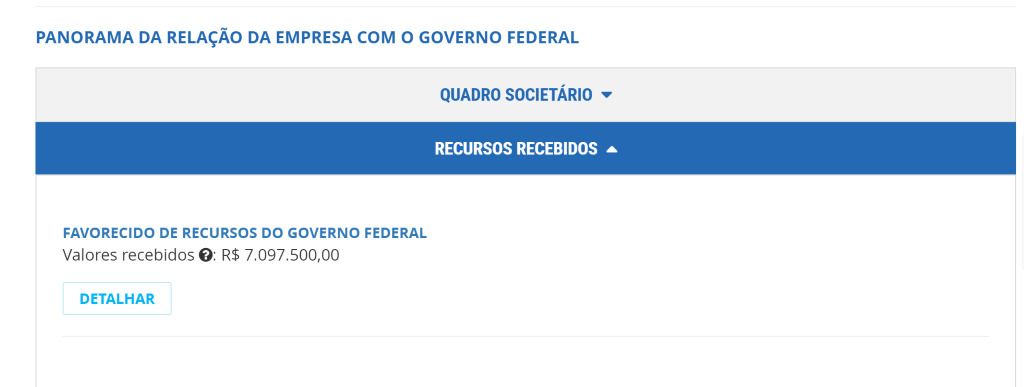

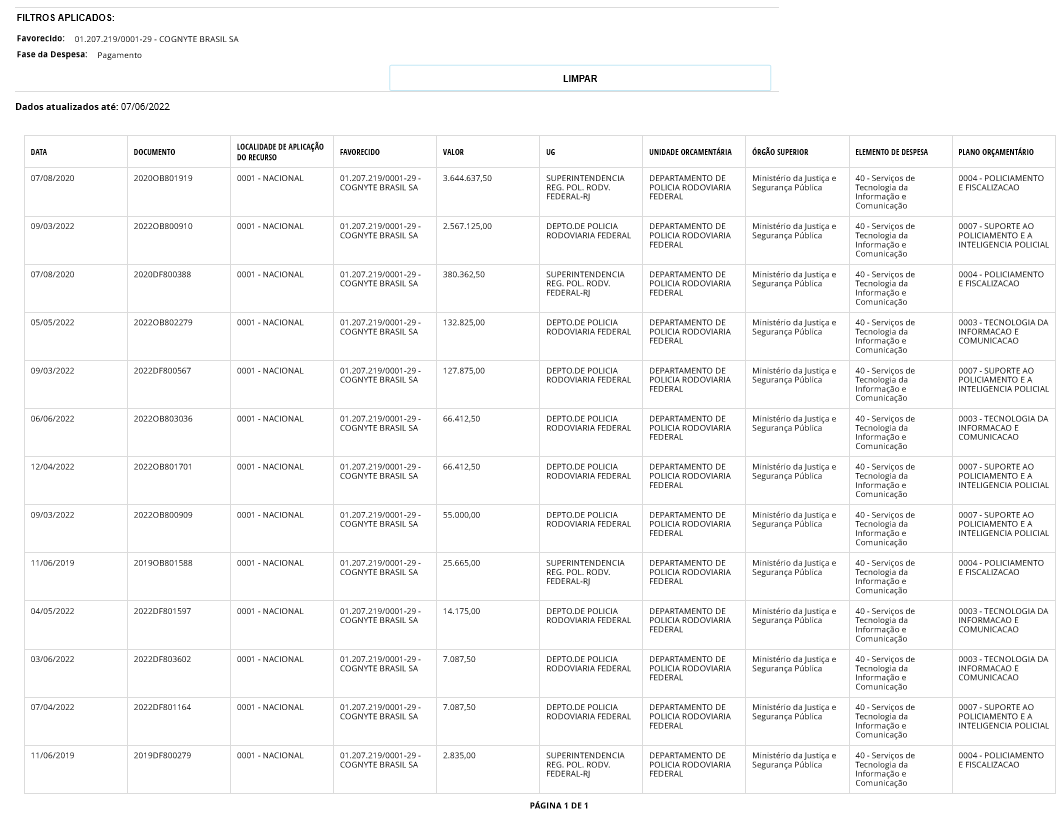

Somente a Cognyte já recebeu mais de R$ 17 milhões do governo federal, sendo R$ 7 milhões em contratos desde junho de 2019, da Polícia Rodoviária Federal e da Superintendência Regional da PRF do Rio de Janeiro.

Dados sigilosos ao crime organizado

E mais. Em 2020, a empresa SUNTECH (nome original da Cognyte e responsável pela ferramenta WebInt) foi alvo da Operação Chabu, em Santa Catarina, apontada por oferecer a investigados de organizações criminosas e crimes contra a Administração Pública o acesso a dados sigilosos de investigações estaduais e federais.

Segundo a denúncia, os representantes da empresa atuavam em parceria com um delegado da Polícia Federal, um da Polícia Rodoviária Federal do GAECO e um policial civil, que acessavam os sistemas de inteligência policial e vazavam à empresa de tecnologia. À época, os alvos da Operação foram outros empresários que representavam a companhia.

Mas o CNPJ permaneceu o mesmo, tornando-se Cognyte Brasil SA, mantendo inclusive a mesma sede, em Florianópolis, Santa Catarina.

Contratos milionários

Pela lista de despesas públicas, no Portal da Transparência, a Cognyte obteve dezenas de contratos do governo:

PATRICIA FAERMANN ” JORNAL GGN” ( BRASIL)